Générateur de Hash - MD5, SHA-1, SHA-256, SHA-512

Générez des hashes cryptographiques instantanément avec support pour MD5, SHA-1, SHA-256, SHA-512. Hash de texte ou fichiers, vérifiez les checksums, créez des signatures HMAC et validez l’intégrité des fichiers - tout traité en toute sécurité dans votre navigateur sans téléchargements serveur.

Générer des Hashes Cryptographiques

🔒 Algorithmes de Hash de Qualité Entreprise

Support pour les fonctions de hachage cryptographiques standard de l’industrie utilisées par les professionnels de la sécurité, les développeurs et les administrateurs IT dans le monde entier. MD5 (128-bit) reste utile pour les checksums non liés à la sécurité. SHA-1 (160-bit) est obsolète pour la sécurité. SHA-256 (256-bit) est la norme actuelle de l’industrie. SHA-512 (512-bit) fournit une sécurité maximale.

⚡ Modes de Hash Multiples

Hachage de Texte - Convertissez n’importe quelle chaîne en hashes cryptographiques instantanément avec génération de hash en temps réel pendant l’édition.

Hachage de Fichier - Téléchargez des fichiers de tout type et générez des hashes cryptographiques avec traitement par morceaux pour les gros fichiers (jusqu’à 2 Go).

Génération HMAC - Créez des Codes d’Authentification de Message basés sur Hash en utilisant des clés secrètes.

Vérification de Hash - Téléchargez des fichiers et comparez les hashes calculés avec les valeurs attendues pour détecter la corruption ou la manipulation.

🔐 Sécurité Côté Client et Confidentialité

L’architecture à connaissance nulle garantit que vos données sensibles ne quittent jamais votre appareil. Toute la génération de hash s’exécute entièrement dans votre navigateur en utilisant JavaScript et l’API Web Crypto native.

Questions fréquemment posées

- Qu'est-ce qu'une fonction de hachage cryptographique et pourquoi est-elle importante?

Une fonction de hachage cryptographique est un algorithme mathématique qui convertit toute donnée d'entrée (texte, fichiers, etc.) en une chaîne de caractères de taille fixe appelée hash ou digest. Ce processus est à sens unique - vous ne pouvez pas inverser un hash pour obtenir les données originales. Les hashes sont cruciaux pour vérifier l'intégrité des données, stocker les mots de passe en toute sécurité, les signatures numériques et la technologie blockchain.

- Quelle est la différence entre MD5, SHA-1, SHA-256 et SHA-512?

Ce sont différents algorithmes de hachage avec des niveaux de sécurité et des tailles de sortie variables. **MD5** produit des hashes de 128 bits (32 caractères hex) mais est cryptographiquement cassé. **SHA-1** génère des hashes de 160 bits (40 caractères hex) et est obsolète pour la sécurité. **SHA-256** crée des hashes de 256 bits (64 caractères hex) et est actuellement sûr. **SHA-512** produit des hashes de 512 bits (128 caractères hex) offrant une sécurité maximale.

- Puis-je utiliser MD5 ou SHA-1 pour le hachage de mots de passe?

Non! N'utilisez jamais MD5 ou SHA-1 pour le hachage de mots de passe. Les deux algorithmes sont cryptographiquement cassés et vulnérables aux attaques par collision. Pour les mots de passe, utilisez des fonctions dédiées comme bcrypt, scrypt, Argon2 ou PBKDF2.

- Qu'est-ce que HMAC et quand dois-je l'utiliser?

HMAC (Code d'Authentification de Message basé sur Hash) combine une fonction de hachage avec une clé secrète pour créer des hashes authentifiés. Contrairement aux hashes réguliers que tout le monde peut calculer, les HMAC prouvent à la fois l'intégrité ET l'authenticité des données. Utilisez HMAC pour l'authentification API, la vérification de l'intégrité des messages, les signatures de webhook et tout scénario où vous devez prouver que les données n'ont pas été manipulées.

- Ce générateur de hash est-il sécurisé? Mes données quittent-elles mon navigateur?

Oui, cet outil est totalement sécurisé. Toute la génération de hash se produit entièrement dans votre navigateur en utilisant JavaScript et l'API Web Crypto. Vos textes, fichiers et clés secrètes ne quittent JAMAIS votre appareil ni ne touchent nos serveurs.

- Quelles tailles de fichiers cet outil peut-il gérer?

Cet outil utilise un traitement de fichiers par morceaux pour gérer efficacement les gros fichiers sans problèmes de mémoire du navigateur. Les fichiers jusqu'à 2 Go devraient fonctionner sur la plupart des navigateurs modernes.

- Deux entrées différentes peuvent-elles produire le même hash (collision)?

Théoriquement oui, mais pratiquement impossible pour les algorithmes sécurisés. MD5 et SHA-1 ont des vulnérabilités de collision connues. SHA-256 et SHA-512 sont résistants aux collisions.

- Quels sont les cas d'usage courants pour les générateurs de hash?

Les générateurs de hash servent de nombreux objectifs: vérification de l'intégrité des fichiers, vérification des mots de passe, déduplication des données, signatures numériques, blockchain/cryptomonnaie, sécurité API, checksums et commits Git.

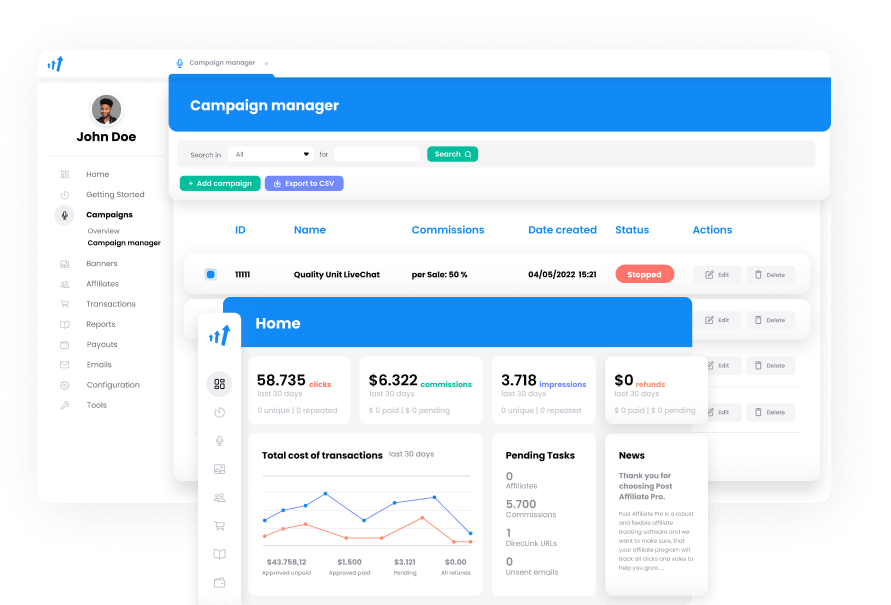

Le leader des logiciels d'affiliation

Gérez plusieurs programmes d'affiliation et améliorez la performance de vos partenaires affiliés avec Post Affiliate Pro.