Comment récupérer des liens d'image perdus ou non crédités

Découvrez comment trouver des images non créditées avec Google Image Search, demander une attribution appropriée et récupérer des backlinks précieux pour....

Découvrez pourquoi le téléchargement direct est essentiel pour la sécurité des images de profil. Comprenez comment le téléchargement direct prévient les.

Lorsque les utilisateurs téléchargent des images de profil via des téléchargements basés sur une URL, ils demandent essentiellement à votre serveur de récupérer une image depuis une source externe — un processus qui introduit de multiples vulnérabilités de sécurité à chaque étape de la transaction. Les attaques de type man-in-the-middle (MITM) peuvent intercepter l’image lors du transit, permettant aux attaquants d’injecter du code malveillant, de remplacer des images légitimes par du contenu de phishing ou d’injecter directement des malwares dans le fichier image avant qu’il n’atteigne votre serveur. Le spoofing d’URL permet aux attaquants de créer des URL trompeuses qui semblent légitimes mais redirigent vers des serveurs malveillants hébergeant des images piégées, tandis que le détournement DNS peut rediriger les requêtes de domaines légitimes vers une infrastructure contrôlée par un attaquant. Les sources d’images externes sont intrinsèquement peu fiables — vous n’avez aucun contrôle sur la posture de sécurité du serveur, s’il a été compromis ou quelles modifications sont apportées à l’image entre sa source et votre plateforme. Le téléchargement direct élimine toute cette surface d’attaque en permettant aux utilisateurs de télécharger des fichiers directement depuis leurs appareils vers vos serveurs sécurisés, contournant entièrement les sources externes non fiables et garantissant un contrôle total sur l’intégrité et la validation des fichiers.

Selon les standards OWASP, les vulnérabilités de téléchargement de fichiers figurent parmi les risques de sécurité les plus critiques pour les applications web, une gestion inadéquate des fichiers permettant aux attaquants d’exécuter du code arbitraire sur vos serveurs. Les vecteurs d’attaque principaux incluent l’exécution de code à distance (RCE), où les attaquants téléchargent des fichiers exécutables déguisés en images pour accéder au serveur ; le Cross-Site Scripting (XSS), réalisé via des fichiers SVG contenant du JavaScript intégré exécuté dans les navigateurs des utilisateurs ; et les attaques de traversée de répertoires, où des noms de fichiers spécialement conçus comme ../../etc/passwd permettent aux attaquants d’écrire des fichiers en dehors des répertoires prévus. Les fichiers images eux-mêmes peuvent être utilisés comme vecteurs d’attaque par plusieurs techniques : les images SVG peuvent contenir du JavaScript malveillant qui s’exécute lors de l’affichage dans les navigateurs, les fichiers polyglottes combinent code image et exécutable pour contourner les vérifications basiques de type de fichier, et les métadonnées EXIF dans les fichiers JPEG et PNG peuvent être exploitées pour injecter des scripts malveillants ou provoquer des débordements de mémoire dans les bibliothèques de traitement d’images. Parmi les exemples concrets, citons la faille de plugin WordPress en 2019, où des attaquants ont téléchargé des fichiers SVG contenant du JavaScript pour compromettre des milliers de sites, et la vulnérabilité Magento de 2021, où une validation insuffisante des téléchargements a permis l’exécution de code à distance via des fichiers images spécialement conçus. Ces vulnérabilités persistent car de nombreuses plateformes se fient à la validation côté client ou à de simples vérifications d’extension de fichier, facilement contournées par des outils de manipulation de fichiers.

| Aspect | Téléchargement par URL | Téléchargement direct |

|---|---|---|

| Contrôle de validation | Limité | Total |

| Analyse de malware | Non garantie | Intégrée |

| Risque MITM | Élevé | Aucun |

| Intégrité des fichiers | Compromise | Vérifiée |

| Contrôle des métadonnées | Externe | Interne |

| Vitesse | Plus lent | Plus rapide |

| Contrôle d’accès | Non restreint | Granulaire |

| Prêt pour la conformité | Non | Oui |

Le téléchargement direct met en œuvre une architecture de sécurité multicouche qui valide les fichiers côté serveur avant qu’ils n’atteignent votre système de fichiers ou ne deviennent accessibles aux utilisateurs. Lorsqu’un fichier est téléchargé directement, votre serveur effectue immédiatement une validation côté serveur qui ne peut être contournée par des manipulations côté client — vérifiant les extensions de fichiers selon une liste blanche stricte, contrôlant les magic bytes (la signature binaire au début du fichier qui identifie son vrai type, indépendamment du nom), et validant les types MIME via une analyse du contenu plutôt qu’en se fiant aux métadonnées fournies par l’utilisateur. Le système prévient les attaques de traversée de répertoires en générant des noms de fichiers aléatoires sans lien avec les saisies utilisateur, stockant les fichiers dans un répertoire dédié hors de la racine web où ils ne peuvent être exécutés directement, et en appliquant des contrôles d’accès stricts nécessitant des requêtes authentifiées pour la récupération des fichiers. Des mécanismes de stockage sécurisé garantissent que, même si un attaquant accède à la base de données, il ne peut pas accéder directement aux fichiers images, tandis que des couches supplémentaires comme les permissions de fichiers et les contextes SELinux empêchent la modification non autorisée des fichiers. En combinant ces contrôles techniques, le téléchargement direct s’assure que seuls des fichiers images légitimes atteignent vos systèmes de stockage, et même si un fichier parvient à contourner la validation initiale, il reste isolé et inaccessible à toute exploitation potentielle.

Les solutions de téléchargement direct de niveau entreprise intègrent une analyse antivirus grâce à des moteurs tels que ClamAV, un système open source de détection de malwares qui analyse les fichiers téléchargés à l’aide de bases de signatures virales continuellement mises à jour, contenant des millions de schémas de fichiers malveillants connus. L’analyse peut intervenir à deux étapes critiques : l’analyse pré-téléchargement examine les fichiers immédiatement après l’envoi mais avant le stockage, permettant un rejet instantané des menaces détectées, tandis que l’analyse post-téléchargement offre une vérification supplémentaire pour les fichiers ayant pu échapper à la détection initiale ou représentant de nouvelles menaces. Lorsqu’un fichier malveillant est détecté, le système bloque automatiquement le téléchargement, empêche le stockage du fichier et journalise l’incident pour les audits de sécurité — garantissant qu’aucun contenu piégé n’atteigne l’infrastructure de stockage de votre plateforme. Les systèmes antivirus modernes maintiennent des bases de définitions virales mises à jour plusieurs fois par jour, intégrant l’intelligence des chercheurs en sécurité du monde entier et assurant la détection des variantes émergentes de malwares en quelques heures. Le processus d’analyse gère intelligemment les faux positifs (fichiers légitimes signalés à tort comme malveillants) grâce à des mécanismes de liste blanche et des procédures de révision manuelle, évitant aux utilisateurs légitimes des échecs de téléchargement tout en maintenant des standards de sécurité stricts. Les fichiers suspects sont placés en quarantaine, isolés dans des espaces de stockage restreints, enregistrés avec des métadonnées détaillées, et mis à disposition pour analyse par l’équipe sécurité sans risque pour l’intégrité de la plateforme.

La sécurité du téléchargement direct s’étend à tous les actifs image de votre plateforme d’affiliation, chacun présentant des enjeux spécifiques :

Images de profil : Les avatars utilisateurs sont fréquemment consultés et affichés sur toute la plateforme ; des images de profil compromises peuvent propager des malwares auprès de milliers d’utilisateurs consultant les profils d’affiliés, rendant la validation cruciale pour la protection de toute votre base d’utilisateurs.

Images de campagne : Les visuels marketing et graphiques promotionnels envoyés par les affiliés nécessitent une validation stricte car ces images apparaissent dans les contenus client et peuvent être utilisées pour rediriger vers des sites de phishing ou injecter des scripts malveillants dans les pages de campagne.

Logos et éléments de marque : Les logos d’entreprise et ressources de marque envoyés par les marchands doivent être protégés contre toute altération, car des logos compromis peuvent nuire à la réputation et servir dans des attaques de phishing sophistiquées usurpant des entreprises légitimes.

Favicons et miniatures : Même les petits fichiers tels que les favicons peuvent contenir du code malveillant ; les attaquants exploitent ces ressources négligées pour injecter des scripts exécutés dans les navigateurs lors du chargement des pages.

Bannières promotionnelles : Les grandes bannières utilisées dans les campagnes d’affiliation sont des cibles privilégiées des attaques par injection, car elles sont affichées sur de nombreux sites et peuvent atteindre des milliers d’utilisateurs en même temps.

Chaque type d’image requiert les mêmes standards de validation rigoureux quelle que soit sa taille ou son importance apparente, car les attaquants ciblent spécifiquement les catégories d’actifs négligées où les contrôles de sécurité sont souvent plus faibles.

Mettre en œuvre le téléchargement direct avec des contrôles de sécurité complets aligne votre plateforme sur les meilleures pratiques OWASP en matière de téléchargement de fichiers, qui recommandent explicitement la validation côté serveur, la vérification des types de fichiers sur liste blanche et le stockage sécurisé hors des répertoires web accessibles — des standards reconnus mondialement comme base d’une gestion sécurisée des fichiers. La conformité RGPD exige la mise en œuvre de mesures techniques appropriées pour protéger les données des utilisateurs, et les images de profil constituent des données personnelles selon le RGPD ; le téléchargement direct avec analyse de malware et stockage sécurisé démontre donc votre engagement envers la protection des données et réduit votre responsabilité en cas d’incident de sécurité. La conformité PCI-DSS (relevant si votre plateforme traite des paiements) impose des contrôles stricts sur les téléchargements et exige d’empêcher l’exécution des fichiers envoyés et de conserver des logs de toutes les opérations — exigences naturellement satisfaites par la conception des téléchargements directs. Les standards industriels d’organismes comme le NIST et l’ISO 27001 insistent sur l’importance de la validation des entrées et de la gestion sécurisée des fichiers comme fondements de la sécurité, le téléchargement direct constituant une mise en œuvre exemplaire de ces principes. Les plateformes adoptant le téléchargement direct avec des contrôles appropriés peuvent démontrer leur conformité lors des audits, réduire leur surface d’attaque pour les évaluations réglementaires et fournir à leurs clients des preuves documentées d’un développement soucieux de la sécurité.

Une sécurité efficace du téléchargement direct nécessite la mise en œuvre de contrôles complémentaires travaillant ensemble pour créer une défense robuste contre les attaques par fichiers. Listez explicitement les extensions autorisées en ne permettant que les formats nécessaires (JPEG, PNG, WebP, GIF) plutôt que de blacklister les types dangereux — les listes noires sont toujours incomplètes et inefficaces contre de nouveaux vecteurs, tandis que les listes blanches offrent un contrôle positif sur ce qui accède à votre système. Appliquez des limites strictes de taille de fichier (généralement 5 à 10 Mo pour les images de profil) afin de prévenir les attaques d’épuisement d’espace disque et de réduire la surface d’attaque pour les exploits basés sur le traitement. Mettez en œuvre une nomination de fichier aléatoire via des générateurs cryptographiquement sécurisés, dissociant totalement les noms de fichiers des entrées utilisateur et empêchant la prédiction de l’emplacement des fichiers ou l’exploitation de vulnérabilités de traversée de répertoires. Stockez les fichiers hors de la racine web dans un répertoire dédié avec des permissions système restrictives, garantissant que même en cas de compromission du serveur web, les fichiers envoyés ne peuvent être exécutés ou modifiés directement. Appliquez des contrôles d’accès granulaires nécessitant authentification et autorisation avant la diffusion des fichiers, journalisez toutes les tentatives d’accès et utilisez des URL signées avec date d’expiration pour éviter le partage non autorisé. Déployez les fichiers via un réseau de diffusion de contenu (CDN) pour une distribution rapide des images depuis les points de présence tout en ajoutant une couche de sécurité supplémentaire et en évitant l’accès direct à vos serveurs d’origine. Réalisez des audits de sécurité réguliers de votre implémentation de téléchargement, incluant des tests d’intrusion sur la logique de validation, l’examen des logs d’accès pour détecter des schémas suspects, et la mise à jour des signatures de malware et des règles de sécurité.

PostAffiliatePro met en œuvre un système de téléchargement direct complet spécialement conçu pour les plateformes de marketing d’affiliation, conscient que les images de profil, les actifs de campagne et les ressources promotionnelles nécessitent des contrôles de sécurité de niveau entreprise pour protéger la plateforme et ses utilisateurs. La plateforme intègre une analyse de malware en temps réel via des moteurs antivirus standards qui examinent chaque fichier envoyé avant son stockage, mettant automatiquement en quarantaine les fichiers suspects et empêchant tout contenu malveillant d’atteindre l’infrastructure de la plateforme. Les fichiers sont stockés dans un espace sécurisé et isolé hors de la racine web avec des contrôles d’accès restreints, et diffusés via un CDN mondial assurant un chargement rapide des images tout en ajoutant une couche de sécurité supplémentaire entre les utilisateurs et les serveurs d’origine. Du point de vue expérience utilisateur, le téléchargement direct de PostAffiliatePro élimine la complexité des téléchargements via URL — les utilisateurs sélectionnent simplement leurs fichiers, la plateforme gère toutes les validations de sécurité de manière transparente et fournit un retour immédiat sur la réussite ou l’échec du téléchargement. Cette implémentation offre également des améliorations significatives de performance en supprimant les dépendances aux serveurs externes, en réduisant les temps de chargement des images grâce au CDN et en évitant les problèmes de latence rencontrés lors de téléchargements par URL lorsque les sources externes sont lentes ou indisponibles. L’approche de téléchargement direct de PostAffiliatePro constitue un avantage concurrentiel sur le marché des solutions d’affiliation, démontrant une maturité de sécurité qui séduit les clients d’entreprise et différencie la plateforme de celles reposant encore sur des méthodes moins sûres. En choisissant PostAffiliatePro, les réseaux d’affiliés bénéficient d’une plateforme qui place la sécurité au premier plan sans compromettre l’ergonomie, protégeant leur réputation et les données utilisateurs tout en permettant une gestion fluide des images sur l’ensemble de l’écosystème d’affiliation.

Les téléchargements par URL font référence à des images externes, tandis que les téléchargements directs stockent les fichiers sur les serveurs sécurisés de la plateforme avec validation et analyse intégrées. Le téléchargement direct vous donne un contrôle total sur l'intégrité et la sécurité des fichiers, éliminant toute dépendance aux sources externes.

Oui, les images externes peuvent être compromises via des attaques de type man-in-the-middle, des serveurs malveillants ou du code malicieux intégré dans les métadonnées. Le téléchargement direct élimine ce risque en validant et scannant tous les fichiers avant leur stockage.

Le téléchargement direct valide les types de fichiers, analyse le code malicieux et stocke les fichiers de manière sécurisée, empêchant l'exécution de scripts intégrés. Les fichiers SVG et autres formats potentiellement dangereux sont rigoureusement analysés avant acceptation.

Tous les fichiers téléchargés sont analysés, y compris les images (JPG, PNG, GIF, SVG), documents et autres types de médias. Le moteur antivirus utilise la détection basée sur les signatures pour identifier les schémas de malwares connus sur tous les formats de fichiers.

Non, le téléchargement direct est généralement plus rapide car il élimine la dépendance aux serveurs externes et utilise un traitement local optimisé. Les utilisateurs bénéficient de téléchargements plus rapides et d'un retour immédiat sur la validation des fichiers.

Il est recommandé de migrer vers le téléchargement direct pour les nouvelles images et d'envisager de re-télécharger les images critiques pour une sécurité accrue. Cela garantit que tous les actifs de votre plateforme bénéficient de l'analyse de malwares intégrée et d'un stockage sécurisé.

Le fichier est automatiquement mis en quarantaine et le téléchargement est refusé avec une notification à l'utilisateur concernant la menace. L'incident est consigné pour les audits de sécurité et le fichier malveillant n'atteint jamais le stockage de votre plateforme.

PostAffiliatePro utilise une analyse de malwares intégrée, une validation côté serveur, une diffusion sécurisée via CDN et respecte les standards de sécurité OWASP. Toutes les images sont validées, analysées et stockées de manière sécurisée avec des contrôles d'accès granulaires.

Protégez vos images de profil, campagnes et ressources avec la sécurité intégrée du téléchargement direct de PostAffiliatePro. Éliminez les vulnérabilités liées aux URL et mettez en œuvre une protection des fichiers de niveau entreprise dès aujourd'hui.

Découvrez comment trouver des images non créditées avec Google Image Search, demander une attribution appropriée et récupérer des backlinks précieux pour....

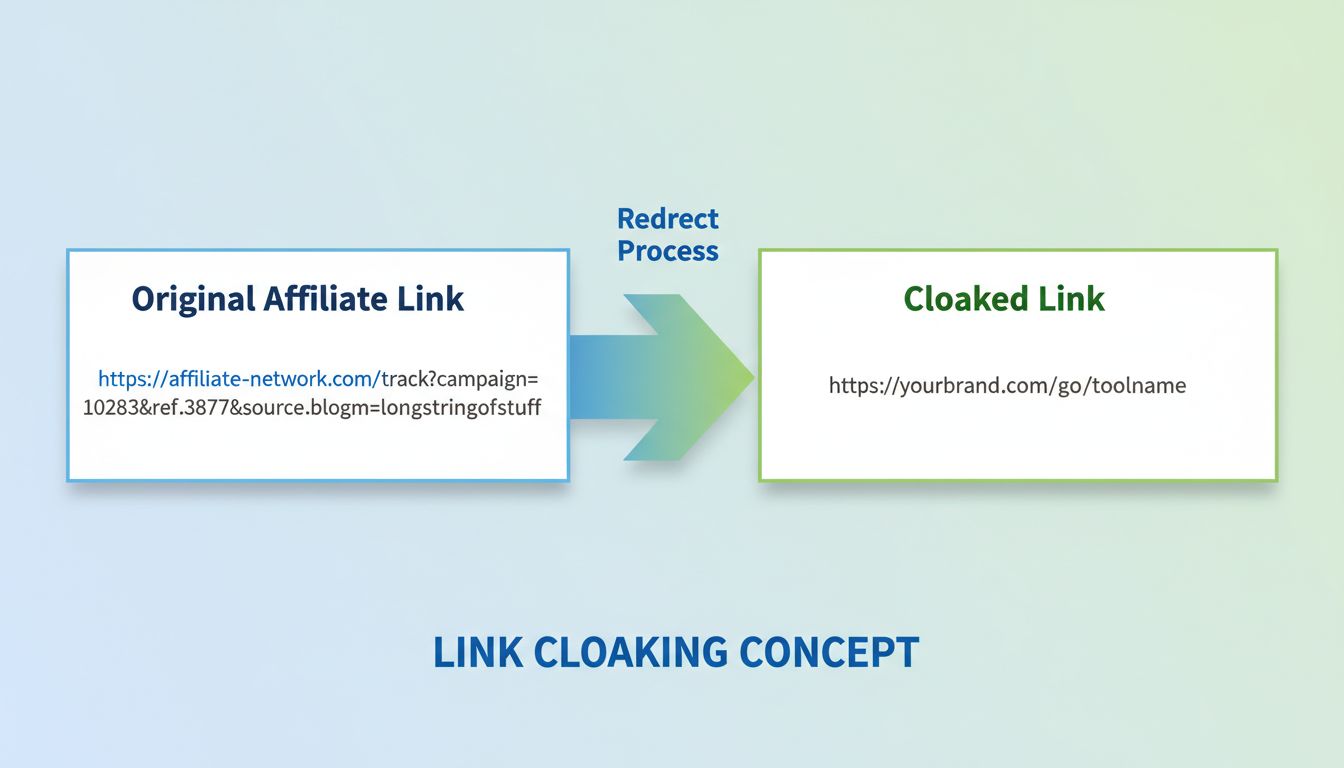

Découvrez à quoi sert le masquage de liens, son fonctionnement, ses applications légitimes en marketing d'affiliation et les bonnes pratiques à adopter. Découvr...

Outil gratuit d'encodage et de décodage d'URL en ligne. Encodez et décodez les URLs, les chaînes de requête et les composants d'URL instantanément. Parfait pour...

Consentement aux Cookies

Nous utilisons des cookies pour améliorer votre expérience de navigation et analyser notre trafic. See our privacy policy.