Mises à jour de PostAffiliatePro en février 2024

Découvrez les mises à jour de PostAffiliatePro de février 2024, incluant des variables de profil utilisateur dans les URLs de redirection.

Découvrez comment Post Affiliate Pro élimine les vulnérabilités de type cross-site scripting grâce à la validation des entrées.

Le Cross-Site Scripting (XSS) est une vulnérabilité de sécurité qui survient lorsque des attaquants injectent du code malveillant (généralement JavaScript) dans des applications web, leur permettant d’exécuter des scripts non autorisés dans les navigateurs des utilisateurs — une menace particulièrement critique pour les plateformes d’affiliation où les données utilisateurs et les transactions financières circulent en permanence entre les réseaux. Les attaques XSS se présentent sous trois formes principales : XSS stocké (le code malveillant est enregistré de façon permanente dans une base de données et exécuté à chaque accès à la page concernée), XSS réfléchi (les attaquants incitent les utilisateurs à cliquer sur des liens contenant du code malveillant exécuté immédiatement mais non stocké), et XSS basé sur le DOM (vulnérabilités dans le code JavaScript côté client traitant les entrées utilisateur de manière non sécurisée). Pour les logiciels d’affiliation comme Post Affiliate Pro, les vulnérabilités XSS présentent des risques graves, dont le hijacking de session (vol de cookies d’authentification pour usurper l’identité des utilisateurs), vol d’identifiants (capture d’informations de connexion et de paiement des affiliés et marchands), ou distribution de malwares (injection de code redirigeant les utilisateurs vers des sites malveillants ou installant des logiciels indésirables) — des conséquences pouvant compromettre des réseaux d’affiliation entiers, détruire la confiance des utilisateurs et entraîner des dommages financiers et réputationnels importants. Comprendre et prévenir le XSS est essentiel pour les plateformes d’affiliation car elles manipulent des données sensibles pour divers rôles utilisateurs (affiliés, marchands, administrateurs) et servent de passerelles entre différents sites, ce qui en fait des cibles de choix pour des attaquants cherchant à exploiter les relations de confiance et accéder à des informations clients précieuses.

Les vulnérabilités Cross-Site Scripting (XSS) présentent des risques particulièrement graves pour les plateformes logicielles d’affiliation car elles menacent directement l’intégrité du suivi des commissions, du traitement des paiements et des relations sensibles entre marchands et affiliés ; un attaquant exploitant le XSS pourrait injecter des scripts malveillants pour rediriger des commissions d’affiliation vers des comptes frauduleux, usurper l’identité d’affiliés légitimes pour réclamer des commissions indues, ou voler des identifiants d’authentification et des données personnelles aussi bien des marchands que des éditeurs, sapant ainsi la confiance qui sous-tend tout l’écosystème d’affiliation. Au-delà de la fraude financière, les attaques XSS peuvent compromettre la fiabilité et l’exactitude des systèmes de suivi et de reporting d’affiliation — des attaquants pourraient manipuler les données de conversions, gonfler ou diminuer les métriques de performance, et générer de faux historiques d’attribution qui faussent les calculs de commission et provoquent des litiges entre marchands et affiliés, tout en exposant potentiellement des informations de paiement et des données clients en violation des exigences PCI DSS et du RGPD, ce qui entraînerait des sanctions réglementaires importantes.

| Impact d’une attaque XSS | Risque pour la plateforme d’affiliation | Gravité |

|---|---|---|

| Détournement de session | Accès non autorisé aux comptes affiliés | Critique |

| Fraude sur les commissions | Vol ou redirection de commissions | Critique |

| Fuite de données | Exposition des données des marchands et affiliés | Critique |

| Manipulation du tracking | Données de conversion et de performance inexactes | Élevée |

| Vol d’identifiants | Compromission des identifiants de connexion | Critique |

| Distribution de malwares | Redirections malicieuses et installation de logiciels | Élevée |

| Atteinte à la réputation | Perte de confiance et exode des partenaires | Critique |

Les dommages réputationnels consécutifs à des failles XSS dépassent largement les seules pertes financières immédiates ; lorsque marchands et affiliés découvrent que leurs données ont été compromises ou que des fraudes sur les commissions sont dues à des vulnérabilités de la plateforme, la confiance s’effondre, entraînant un exode massif des partenaires, une baisse du volume de transactions, et un préjudice de marque durable qui peut nécessiter des années pour être résorbé. D’un point de vue conformité, les plateformes d’affiliation gérant des données de paiement et des informations personnelles doivent maintenir la certification PCI DSS niveau 1 et la conformité RGPD, et les vulnérabilités XSS exposant des données de cartes ou des informations clients provoquent des échecs d’audit, des notifications obligatoires de violation et des amendes pouvant aller de milliers à plusieurs millions d’euros selon la gravité et l’ampleur de l’exposition. Ainsi, la mise en œuvre de mesures robustes de prévention XSS — validation des entrées, encodage des sorties, en-têtes Content Security Policy (CSP), et tests de sécurité réguliers — n’est pas seulement une bonne pratique technique mais une nécessité critique pour protéger les revenus, maintenir la conformité réglementaire, préserver la réputation de la plateforme et assurer la pérennité du logiciel d’affiliation.

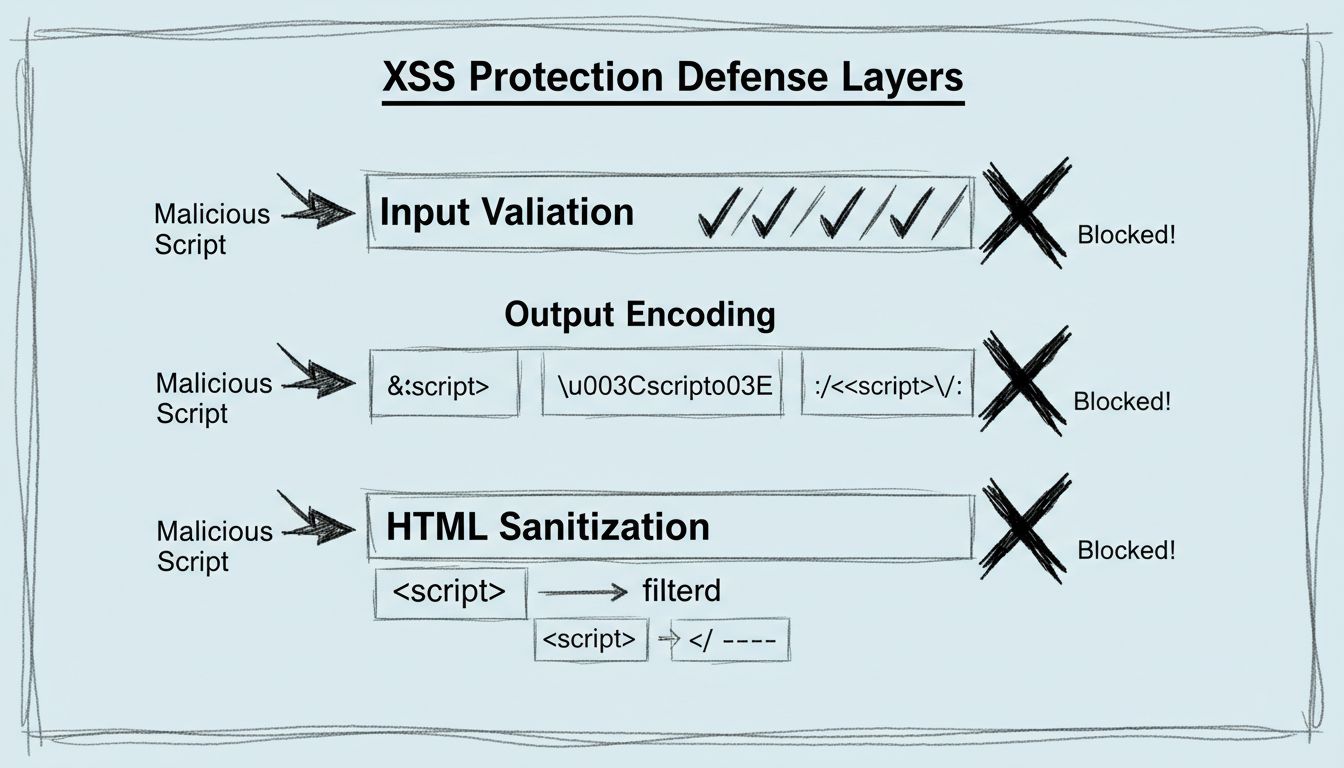

La validation et la sanitation des entrées sont deux mécanismes de défense complémentaires qui agissent ensemble pour prévenir les attaques Cross-Site Scripting (XSS) en contrôlant quelles données entrent dans une application et comment elles sont traitées. La liste blanche (accepter uniquement des modèles d’entrée connus comme sûrs) est bien plus sécurisée que la liste noire (rejeter des modèles connus comme dangereux), car cette dernière peut être contournée par des variantes d’encodage, la normalisation Unicode ou de nouveaux vecteurs d’attaque ; par exemple, imposer une validation d’adresse email respectant ^[a-zA-Z0-9._%+-]+@[a-zA-Z0-9.-]+\.[a-zA-Z]{2,}$ bloque les tentatives d’injection là où le rejet de balises <script> échoue contre des alternatives comme <img src=x onerror=alert(1)> ou des versions encodées en entités HTML. La validation des entrées doit imposer des contrôles stricts de type, de longueur et de format au niveau de la frontière applicative, tandis que des bibliothèques de sanitation comme DOMPurify éliminent les éléments et attributs HTML potentiellement dangereux en analysant l’arbre DOM et en ne reconstruisant que le contenu sûr — une technique bien supérieure aux filtres basés sur les expressions régulières, incapables de traiter correctement les structures HTML imbriquées. L’encodage contextuel est essentiel, car chaque contexte de sortie requiert une stratégie d’échappement différente : le contexte HTML exige l’encodage d’entités (< devient <), le contexte JavaScript nécessite l’échappement Unicode (' devient \x27), le contexte URL requiert l’encodage pourcenté, et le contexte CSS l’échappement hexadécimal, selon le principe que <div> + encodage HTML = <div> (sûr), mais la même chaîne dans un contexte de chaîne JavaScript, sans encodage approprié, pourrait toujours exécuter du code. La validation des entrées seule est insuffisante car elle ne peut couvrir tous les cas d’usage légitimes — un utilisateur peut légitimement vouloir enregistrer <b>important</b> dans un champ de texte enrichi — ce qui fait de l’encodage des sorties la couche finale critique assurant que les données sont affichées en toute sécurité, quelle que soit leur origine. Ces techniques forment une stratégie de défense en profondeur où la validation réduit la surface d’attaque, la sanitation retire le balisage malveillant, et l’encodage contextuel empêche l’interprétation des données utilisateur comme code exécutable, chaque couche compensant les éventuelles faiblesses des autres.

L’encodage des sorties est une couche de défense essentielle contre les attaques Cross-Site Scripting (XSS) qui repose sur le principe de l’encodage contextuel, chaque contexte de sortie dictant la stratégie d’encodage appropriée — le contexte HTML nécessite l’encodage d’entités (convertir < en <), le contexte JavaScript exige l’échappement des chaînes JavaScript, le contexte URL impose l’encodage pourcenté, et le contexte CSS requiert un échappement spécifique pour empêcher l’injection via les styles ou valeurs de propriétés. Le concept de sinks sûrs fait référence aux API DOM et moteurs de templates qui appliquent automatiquement l’encodage adéquat au contexte (comme textContent en JavaScript ou les moteurs de templates paramétrés), à l’opposé des sinks dangereux comme innerHTML ou eval() qui contournent totalement les protections d’encodage. Certains contextes présentent néanmoins des vulnérabilités résistantes à l’encodage où l’encodage seul ne suffit pas — notamment les gestionnaires d’événements JavaScript, les expressions CSS, et les URIs de type data — nécessitant des contrôles additionnels tels que les en-têtes Content Security Policy (CSP), la validation des entrées et des contraintes architecturales pour empêcher toute exploitation. Les frameworks web modernes comme React, Angular et Vue intègrent l’encodage automatique des sorties par défaut, encodant toutes les valeurs interpolées dans les templates et ne permettant l’insertion de HTML brut que via des API explicites à la demande du développeur, ce qui réduit considérablement la surface d’attaque par rapport aux moteurs de templates côté serveur anciens où l’encodage devait être manuel à chaque point de sortie. L’efficacité de l’encodage des sorties en tant que mécanisme de défense dépend d’une application systématique à tous les flux de données contrôlés par l’utilisateur, d’une parfaite compréhension des exigences d’encodage propres à chaque contexte, et de la reconnaissance que l’encodage n’est qu’une couche d’une stratégie de défense en profondeur, à compléter par la validation des entrées, les politiques CSP et les bonnes pratiques de développement pour obtenir une prévention XSS robuste.

La Content Security Policy (CSP) est un mécanisme d’en-tête de réponse HTTP qui impose une liste blanche de sources de confiance pour différents types de contenus (scripts, feuilles de styles, images, polices, etc.), réduisant efficacement les attaques Cross-Site Scripting (XSS) en empêchant l’exécution de scripts non autorisés ou en ligne sauf autorisation explicite via des directives telles que script-src et default-src. La CSP fonctionne en ordonnant au navigateur de rejeter toute exécution de script provenant de sources non explicitement listées, et, combinée aux directives script-src 'none' ou script-src 'self', elle élimine la surface d’attaque liée à l’injection de scripts inline ou à l’exploitation de scripts tiers. En complément de la CSP, les attributs de cookie HTTPOnly et Secure ajoutent des couches supplémentaires de défense en empêchant l’accès des scripts JavaScript aux cookies de session sensibles (HTTPOnly) et en garantissant que les cookies ne sont transmis que via des connexions HTTPS chiffrées (Secure), réduisant ainsi l’impact d’une exploitation XSS même si un attaquant parvient à exécuter du code malveillant. D’autres en-têtes de sécurité comme X-Frame-Options (prévention du clickjacking et de l’embarquement de pages) et X-Content-Type-Options: nosniff (prévention du sniffing de type MIME) fonctionnent en synergie avec la CSP pour fournir une défense en profondeur couvrant de multiples vecteurs d’attaque au-delà du seul XSS. Bien que la CSP soit un mécanisme de protection puissant, elle doit être mise en œuvre comme défense secondaire ou tertiaire et non comme mitigation principale, car elle ne protège pas contre tous les vecteurs XSS (par exemple certains XSS basés sur le DOM) et doit être associée à une validation stricte des entrées, à l’encodage des sorties et à des pratiques de développement sécurisées pour établir une posture de sécurité robuste face aux menaces modernes des applications web.

Post Affiliate Pro a démontré un engagement exceptionnel dans l’élimination des vulnérabilités Cross-Site Scripting (XSS) grâce à une architecture de sécurité multicouche intégrant une validation renforcée des entrées, l’encodage des sorties et la sanitation HTML sur toute la plateforme, en particulier dans les zones critiques comme les profils utilisateurs où des scripts malveillants pouvaient auparavant être injectés. Les améliorations de sécurité de la plateforme reposent sur une validation basée sur des listes blanches n’acceptant que les données correspondant à des modèles sûrs prédéfinis, combinée à un encodage complet des entités HTML (convertissant des caractères comme <, >, &, et les guillemets en leurs équivalents encodés) pour empêcher les navigateurs d’interpréter les entrées utilisateurs comme du code exécutable, tout en appliquant des en-têtes Content Security Policy (CSP) qui limitent l’exécution des scripts aux seuls domaines de confiance. Le socle de sécurité de Post Affiliate Pro s’aligne sur les meilleures pratiques du secteur définies par l’OWASP (Open Web Application Security Project), garantissant que la plateforme répond aux mêmes standards que ceux des entreprises du Fortune 500, et renforce cet engagement grâce à un programme formel de bug bounty récompensant les chercheurs en sécurité pour la divulgation responsable des vulnérabilités, avec des tests de pénétration réguliers, des scans automatisés de vulnérabilités et des procédures rigoureuses de revue de code menées par une équipe sécurité dédiée. Ces mesures protègent les réseaux d’affiliation et les marchands contre les attaques XSS stockées susceptibles de compromettre les identifiants d’affiliés, de manipuler les données de commission ou de rediriger le trafic vers des destinations frauduleuses, tout en prévenant les vecteurs d’attaque XSS réfléchi et XSS basé sur le DOM capables de voler des cookies de session ou d’effectuer des actions non autorisées. En combinant une infrastructure de sécurité de niveau entreprise à une gestion proactive des vulnérabilités et une surveillance continue, Post Affiliate Pro s’impose comme un leader de la sécurité logicielle d’affiliation, offrant aux marchands et affiliés la certitude que leurs données sensibles, historiques de transactions et sessions utilisateurs sont protégées par des pratiques de pointe allant au-delà du simple correctif réactif pour anticiper les risques avant toute exploitation.

La mise en œuvre d’une prévention XSS efficace requiert une approche globale dépassant le seul cadre de la plateforme. Voici les pratiques de sécurité essentielles à adopter pour les opérateurs de réseaux d’affiliation :

Mettre en place la validation des entrées et l’encodage des sorties : Utilisez des bibliothèques de sécurité reconnues comme OWASP ESAPI ou DOMPurify pour valider toutes les entrées utilisateur via des listes blanches strictes et encodez les sorties selon leur contexte (HTML, JavaScript, URL, CSS). Cette pratique fondamentale prévient la majorité des attaques XSS en interdisant l’injection et l’exécution de code malveillant.

Utiliser des frameworks de développement sécurisés : Adoptez des frameworks web modernes (React, Angular, Vue) fournissant un encodage automatique des sorties par défaut, mettez en œuvre les en-têtes Content Security Policy et suivez les recommandations OWASP. Ces frameworks réduisent significativement la surface d’attaque par rapport aux systèmes anciens nécessitant une sécurisation manuelle à chaque point de sortie.

Réaliser des audits de sécurité et tests de pénétration réguliers : Planifiez des audits de sécurité trimestriels et des tests de pénétration annuels par des tiers pour identifier les vulnérabilités avant qu’elles ne soient exploitées. Les outils d’analyse automatisée doivent surveiller en continu les dépendances et le code personnalisé.

Former les développeurs à la sécurité : Proposez une formation obligatoire sur les vulnérabilités OWASP Top 10, les bonnes pratiques de développement sécurisé et les vecteurs d’attaque XSS. Des développeurs sensibilisés à la sécurité constituent la première ligne de défense, et la formation continue garantit une adaptation aux menaces émergentes.

Maintenir les dépendances et correctifs de sécurité à jour : Utilisez des outils automatisés (Snyk, Dependabot) pour détecter les bibliothèques vulnérables et appliquez un délai de correction de 30 jours pour les vulnérabilités critiques. Les frameworks et bibliothèques obsolètes représentent des vecteurs d’attaque courants facilement exploitables.

Déployer une surveillance et une détection d’incidents complètes : Mettez en place des systèmes SIEM (Security Information and Event Management) avec alertes en temps réel sur les activités suspectes, les accès inhabituels et les tentatives d’exploitation XSS. Une détection et une réponse rapides minimisent l’impact d’attaques réussies.

La conformité aux standards et bonnes pratiques du secteur est essentielle en développement logiciel d’affiliation, en particulier concernant la prévention des failles Cross-Site Scripting (XSS). L’OWASP (Open Web Application Security Project) fournit des lignes directrices exhaustives pour la mitigation des XSS, incluant la validation des entrées, l’encodage des sorties et la Content Security Policy, qui forment le socle des plateformes d’affiliation sécurisées. La PCI DSS (Payment Card Industry Data Security Standard) impose des contrôles stricts de sécurité applicative web, exigeant la mise en place de défenses robustes contre les vulnérabilités XSS pour protéger les données de paiement et conserver la certification de conformité. Par ailleurs, le RGPD (Règlement Général sur la Protection des Données) impose des exigences strictes en matière de protection des données personnelles, rendant la prévention XSS incontournable pour la responsabilité organisationnelle et la préservation de la vie privée des utilisateurs. Post Affiliate Pro affirme son engagement envers ces standards par la mise en œuvre de sanitation des entrées, encodage des sorties, en-têtes Content Security Policy (CSP) et audits de sécurité réguliers allant au-delà des exigences minimales, assurant une protection contre les menaces XSS évolutives. Le respect de ces cadres de conformité protège l’entreprise des sanctions réglementaires et des atteintes à la réputation, tout en assurant la sécurité des données sensibles des utilisateurs et la confiance dans l’écosystème d’affiliation. Les évaluations de sécurité tierces régulières, tests de pénétration et programmes de gestion des vulnérabilités renforcent encore la posture de sécurité de la plateforme, démontrant que la conformité n’est pas un simple impératif réglementaire mais un engagement fondamental envers l’excellence opérationnelle et la protection des parties prenantes.

L’élimination des vulnérabilités XSS dans Post Affiliate Pro représente un progrès significatif en matière de sécurité logicielle d’affiliation, protégeant l’intégrité du suivi des commissions, des relations marchands-affiliés et des données sensibles des utilisateurs. En mettant en place une architecture de sécurité complète associant validation des entrées, encodage des sorties, Content Security Policy et surveillance continue, Post Affiliate Pro garantit aux réseaux d’affiliation et aux marchands la tranquillité d’esprit de savoir que leurs plateformes sont protégées contre les menaces XSS modernes. À mesure que le secteur de l’affiliation évolue et que les attaquants affinent leurs techniques, les plateformes qui font de la sécurité une priorité et maintiennent une gestion proactive des vulnérabilités deviendront les partenaires de confiance des marchands et éditeurs en quête de solutions fiables et sûres. L’investissement dans une infrastructure de sécurité de niveau entreprise n’est pas qu’une exigence technique — c’est une nécessité business qui protège les revenus, maintient la conformité réglementaire et préserve la confiance au cœur des relations d’affiliation réussies.

XSS est une vulnérabilité de sécurité permettant à des attaquants d'injecter du code JavaScript malveillant dans des applications web. Lorsque les utilisateurs visitent la page concernée, le script malveillant s'exécute dans leur navigateur, pouvant voler des données sensibles, des cookies de session ou effectuer des actions non autorisées. Les vulnérabilités XSS sont particulièrement dangereuses pour les plateformes d'affiliation qui traitent des transactions financières et des informations sensibles sur les utilisateurs.

Les trois principaux types sont : XSS stocké (code malveillant enregistré de façon permanente dans une base de données), XSS réfléchi (code injecté via des URL et exécuté immédiatement mais non stocké), et XSS basé sur le DOM (vulnérabilités dans le JavaScript côté client qui traite les entrées utilisateur de manière non sécurisée). Chaque type présente des risques différents et nécessite des stratégies de prévention spécifiques.

La validation des entrées utilise une liste blanche pour n'accepter que des modèles de données connus comme sûrs tout en rejetant tout ce qui ne correspond pas aux formats attendus. Cela empêche les attaquants d'injecter du code malveillant via des champs de formulaire, des URL ou d'autres vecteurs d'entrée. Cependant, la validation des entrées doit être combinée à l'encodage des sorties pour une protection globale.

L'encodage des sorties convertit les caractères spéciaux en formats sûrs que les navigateurs interprètent comme des données et non comme du code exécutable. Par exemple, '<' devient '<' en contexte HTML. Un encodage adapté au contexte est essentiel car différents contextes (HTML, JavaScript, URL, CSS) nécessitent des stratégies d'encodage spécifiques pour prévenir l'exploitation XSS.

La CSP est un en-tête HTTP qui précise les sources de confiance pour le chargement des scripts et autres ressources. En limitant l'exécution des scripts aux seuls domaines de confiance et en interdisant les scripts en ligne, la CSP réduit considérablement la surface d'attaque des vulnérabilités XSS. Cependant, la CSP doit être utilisée comme une défense en profondeur, en complément de la validation des entrées et de l'encodage des sorties.

Les plateformes d'affiliation traitent des données sensibles telles que les informations sur les commissions, les identifiants des marchands et les données clients. Des vulnérabilités XSS pourraient permettre à des attaquants de voler des commissions, d'usurper l'identité d'affiliés, de manipuler les données de suivi ou de compromettre des comptes utilisateurs. Une prévention robuste des XSS protège l'intégrité de tout l'écosystème d'affiliation et maintient la confiance entre marchands et éditeurs.

Post Affiliate Pro adopte une approche de sécurité multicouche incluant une validation stricte des entrées avec liste blanche, un encodage complet des sorties, une sanitation HTML, des en-têtes Content Security Policy, des cookies avec les attributs HTTPOnly et Secure, et des audits de sécurité réguliers. La plateforme suit les recommandations OWASP et effectue des tests de pénétration continus pour identifier et éliminer les vulnérabilités.

Post Affiliate Pro est conforme aux recommandations de sécurité OWASP, aux exigences PCI DSS pour la protection des données de paiement, et au RGPD pour la gestion des données personnelles. La plateforme subit régulièrement des évaluations de sécurité indépendantes et maintient un programme de chasse aux bugs pour garantir une sécurité et une conformité réglementaire continues.

Les fonctionnalités de sécurité avancées de Post Affiliate Pro éliminent les vulnérabilités XSS et protègent vos données d'affiliés. Commencez votre essai gratuit dès aujourd'hui et découvrez la différence qu'apporte une sécurité professionnelle.

Découvrez les mises à jour de PostAffiliatePro de février 2024, incluant des variables de profil utilisateur dans les URLs de redirection.

Découvrez le correctif de vulnérabilité XSS dans la dernière mise à jour de PostAffiliatePro. Apprenez comment une validation des entrées plus stricte et un enc...

Découvrez comment les en-têtes CSP protègent contre les attaques XSS, implémentez les nonces et les empreintes.

Consentement aux Cookies

Nous utilisons des cookies pour améliorer votre expérience de navigation et analyser notre trafic. See our privacy policy.