Éliminer les vulnérabilités XSS

Découvrez comment Post Affiliate Pro élimine les vulnérabilités de type cross-site scripting grâce à la validation des entrées.

Découvrez comment les en-têtes CSP protègent contre les attaques XSS, implémentez les nonces et les empreintes.

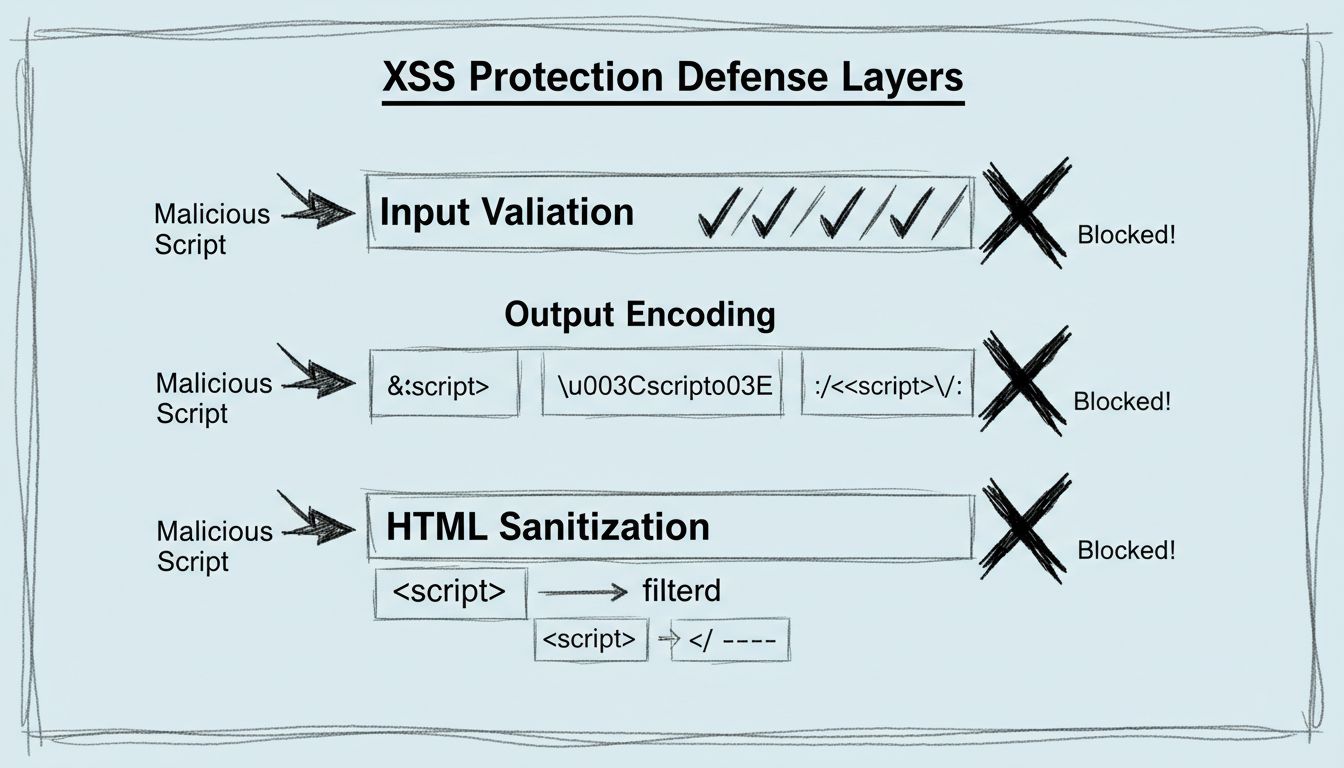

La Content Security Policy (CSP) est un mécanisme de sécurité des navigateurs qui constitue une seconde ligne de défense contre les attaques de type cross-site scripting (XSS) en contrôlant quels domaines et ressources externes peuvent être chargés sur vos pages web. Plutôt que de se fier uniquement à la validation des entrées et à l’encodage des sorties, CSP applique une approche basée sur une liste blanche qui indique aux navigateurs précisément quelles sources sont approuvées pour les scripts, feuilles de style, images, polices et autres ressources. Lorsqu’un navigateur rencontre une ressource qui viole vos règles CSP, il bloque son chargement—empêchant ainsi l’exécution de code malveillant même s’il a contourné vos premières défenses. Cette couche de sécurité proactive est devenue indispensable pour les applications web modernes, en particulier pour des plateformes comme PostAffiliatePro qui traitent des données sensibles et des transactions financières.

Les attaques de type cross-site scripting (XSS) se produisent lorsque des attaquants injectent du code JavaScript malveillant dans des pages web visitées par des utilisateurs sans méfiance, permettant à l’attaquant de voler des cookies de session, capturer des frappes clavier, rediriger les utilisateurs vers des sites de phishing ou manipuler le contenu de la page. Il existe trois principaux types d’attaques XSS : Le XSS réfléchi (Reflected XSS) se produit lorsque le code malveillant est intégré à une URL et exécuté immédiatement lorsque l’utilisateur visite le lien ; le XSS stocké (Stored XSS) survient lorsque des attaquants injectent du code dans une base de données ou un serveur qui sera ensuite servi à tous les utilisateurs visualisant ce contenu ; et le XSS basé sur le DOM (DOM-based XSS) exploite des vulnérabilités dans le JavaScript côté client qui traite de façon non sécurisée les entrées utilisateur. Les conséquences d’une attaque XSS réussie peuvent être dévastatrices—les attaquants pouvant détourner des sessions utilisateur, voler des données sensibles comme des mots de passe ou des informations de paiement, installer des logiciels malveillants ou compromettre totalement les comptes utilisateurs. Si la validation des entrées et l’encodage des sorties constituent une première ligne de défense essentielle, elles ne sont pas infaillibles, c’est pourquoi CSP fournit une protection secondaire cruciale qui empêche l’exécution de scripts malveillants, quelle que soit leur méthode d’injection dans votre application.

| Type d’attaque XSS | Fonctionnement | Impact potentiel |

|---|---|---|

| XSS réfléchi | Code malveillant dans l’URL, exécuté immédiatement à la visite du lien | Détournement de session, vol d’identifiants, distribution de malwares |

| XSS stocké | L’attaquant injecte du code dans la base/serveur, servi à tous les utilisateurs concernés | Compromission massive, attaques persistantes, vol de données à grande échelle |

| XSS basé sur le DOM | Vulnérabilités dans le JavaScript client traitant mal les entrées utilisateur | Vol de session, keylogging, manipulation de page, capture d’identifiants |

La Content Security Policy fonctionne en définissant des directives dans les en-têtes HTTP qui spécifient quelles sources sont autorisées à charger différents types de ressources sur votre site web. La directive default-src sert de politique de repli pour tous les types de ressources non explicitement couverts par d’autres directives, ce qui en fait un moyen puissant d’établir une posture de sécurité de base avec une seule règle. CSP utilise des expressions de source comme 'self' (même origine), des noms de domaine spécifiques (exemple.com) ou des jokers (*.exemple.com) pour définir les sources de confiance, et il est possible de combiner plusieurs sources dans une seule directive. Par exemple, un en-tête CSP basique pourrait ressembler à ceci :

Content-Security-Policy: default-src 'self'; script-src 'self' cdn.example.com; style-src 'self' fonts.googleapis.com

Lorsqu’un navigateur reçoit cet en-tête, il applique la politique en bloquant toute ressource qui ne correspond pas aux sources spécifiées—si un script tente de se charger depuis un domaine non autorisé, le navigateur le bloque silencieusement et consigne la violation. Pour tester et implémenter progressivement, CSP propose aussi l’en-tête Content-Security-Policy-Report-Only qui surveille les violations sans bloquer les ressources, vous permettant d’identifier les problèmes avant de faire respecter la politique.

CSP offre de nombreuses directives permettant un contrôle précis sur les différents types de ressources et comportements sur votre site :

script-src – Contrôle les sources autorisées à exécuter du JavaScript, ce qui en fait l’une des directives les plus critiques pour prévenir les attaques XSS. Exemple : script-src 'self' trusted-cdn.com autorise uniquement les scripts provenant de votre domaine et d’un CDN de confiance.

style-src – Restreint les sources de CSS, empêchant les attaquants d’injecter des feuilles de style malveillantes qui pourraient défigurer votre site ou capturer des données via des superpositions de formulaires invisibles.

img-src – Contrôle les sources d’images ; important car des attaquants peuvent utiliser des requêtes image pour exfiltrer des données ou suivre des utilisateurs.

frame-ancestors – Spécifie quels domaines peuvent intégrer votre site dans des iframes, protégeant contre les attaques de clickjacking où des utilisateurs sont amenés à cliquer sur des éléments cachés.

object-src – Restreint Flash, Java, et autres plugins anciens souvent visés par des attaques. Il est recommandé de le définir à 'none' sauf nécessité particulière.

base-uri – Contrôle quelles URLs peuvent être utilisées dans les balises <base>, évitant qu’un attaquant ne modifie l’URL de base et détourne les liens relatifs de la page.

Bien que la liste blanche de domaines soit utile, les nonces et les empreintes (hashes) offrent une approche plus sophistiquée de CSP, particulièrement précieuse pour le contenu dynamique et les scripts en ligne. Un nonce est une valeur aléatoire et unique générée à chaque requête de page et ajoutée à la fois dans votre en-tête CSP et dans vos balises HTML—par exemple, script-src 'nonce-abc123def456' dans l’en-tête associé à <script nonce="abc123def456"> dans votre HTML autorise uniquement ce script spécifique à s’exécuter. Les empreintes fonctionnent en calculant un hash cryptographique du contenu de votre script ou style et en l’incluant dans l’en-tête CSP comme script-src 'sha256-abc123...', ce qui permet au navigateur de vérifier que le script n’a pas été modifié avant exécution. Les nonces sont idéaux pour le contenu dynamique généré côté serveur, tandis que les empreintes conviennent mieux aux scripts en ligne statiques qui ne changent pas. Ces deux approches sont nettement plus sûres que les listes blanches car elles ne reposent pas sur l’autorisation par domaine—même si un attaquant injecte du code, il n’aura pas le bon nonce ou la bonne empreinte et sera bloqué. Le mot-clé strict-dynamic renforce encore la sécurité en indiquant au navigateur de ne faire confiance qu’aux scripts avec des nonces ou des empreintes valides, ignorant totalement les listes de domaines.

Exemple avec nonce :

Content-Security-Policy: script-src 'nonce-rnd123abc'

<script nonce="rnd123abc">

console.log('Ce script est autorisé');

</script>

Exemple avec empreinte :

Content-Security-Policy: script-src 'sha256-abc123def456...'

<script>

console.log('Ce script est autorisé si l’empreinte correspond');

</script>

La façon la plus sûre d’implémenter CSP est de commencer par l’en-tête Content-Security-Policy-Report-Only, qui surveille les violations sans bloquer les ressources, vous permettant d’identifier et de corriger les problèmes avant d’appliquer la politique. Testez soigneusement votre CSP sur tous les navigateurs et appareils utilisés par vos utilisateurs, en portant une attention particulière aux intégrations tierces et outils d’analyse qui pourraient charger des ressources depuis des domaines inattendus. Pour le contenu dynamique et les scripts en ligne, utilisez des nonces plutôt que de compter sur 'unsafe-inline', qui annule en grande partie la protection CSP en autorisant l’exécution de n’importe quel script en ligne. Évitez également le mot-clé 'unsafe-eval', car il permet l’utilisation de eval() et de fonctions similaires pouvant exécuter du code arbitraire à l’exécution. Configurez le reporting des violations CSP en incluant une directive report-uri ou report-to qui enverra les journaux de violation à votre système de monitoring, afin de détecter en temps réel les attaques et problèmes de politique. Étendez progressivement votre couverture CSP pour inclure tous les types de ressources et services tiers, et révisez régulièrement votre politique à mesure que votre application évolue. PostAffiliatePro intègre nativement le support CSP avec des paramètres par défaut judicieux, facilitant ainsi le maintien d’une sécurité élevée sans configuration complexe pour les affiliés.

PostAffiliatePro applique une protection Content Security Policy complète sur son panneau d’administration et le tableau de bord affilié afin de protéger les données sensibles et d’empêcher toute injection de script non autorisée. La plateforme maintient une liste blanche rigoureuse de domaines de confiance pour les ressources essentielles telles que jQuery, Bootstrap, et d’autres librairies qui alimentent l’interface, garantissant que seuls des fournisseurs vérifiés peuvent charger scripts et feuilles de style. Cette protection est particulièrement cruciale dans le panneau PostAffiliatePro car il gère les calculs de commissions, le traitement des paiements et les informations de compte affilié—toute attaque XSS réussie pourrait permettre à des acteurs malveillants de voler des identifiants, manipuler les commissions ou détourner des paiements. En appliquant des en-têtes CSP stricts, PostAffiliatePro empêche les attaquants d’injecter des scripts malveillants même s’ils exploitent une vulnérabilité dans le code de l’application. Les utilisateurs bénéficient ainsi de cette protection intégrée sans avoir à configurer CSP eux-mêmes, et l’équipe de sécurité de la plateforme surveille et met à jour en continu la politique pour faire face aux menaces émergentes et à l’ajout de nouvelles fonctionnalités.

L’une des erreurs les plus critiques consiste à considérer CSP comme une solution de sécurité complète plutôt que comme une couche au sein d’une stratégie de défense en profondeur—CSP est puissant mais doit fonctionner avec la validation des entrées, l’encodage des sorties, HTTPS et d’autres mesures de sécurité. Beaucoup de développeurs créent des politiques CSP trop permissives qui annulent l’objectif de l’en-tête, comme l’utilisation de script-src * ou default-src *, ce qui désactive pratiquement la protection CSP en autorisant les scripts de toutes sources. Négliger de tester CSP sur différents navigateurs et appareils peut entraîner le blocage de ressources légitimes en production, frustrant les utilisateurs et risquant de casser des fonctionnalités. Ne pas surveiller les rapports de violation CSP signifie que vous ne saurez pas quand des attaques ont lieu ou si votre politique est trop restrictive, vous laissant aveugle face aux problèmes de sécurité. Mélanger les nonces avec 'unsafe-inline' est une erreur fréquente qui annule les avantages des nonces—si vous utilisez des nonces, retirez complètement 'unsafe-inline'. Une autre erreur courante est de bloquer des ressources légitimes parce que vous n’avez pas pris en compte tous les services tiers utilisés par votre application, ce qui peut entraîner des fonctionnalités défaillantes et des plaintes utilisateurs. Enfin, définir une politique CSP et l’oublier est dangereux—à mesure que votre application évolue et que vous ajoutez de nouvelles intégrations, vous devez revoir et actualiser régulièrement votre politique pour maintenir à la fois la sécurité et la fonctionnalité.

La Content Security Policy fonctionne au mieux dans le cadre d’une stratégie globale d’en-têtes de sécurité, incluant des protections complémentaires comme X-Frame-Options (qui prévient le clickjacking en contrôlant l’intégration en iframe), X-Content-Type-Options: nosniff (qui empêche les attaques de type sniffing MIME), et Strict-Transport-Security (qui impose l’utilisation de HTTPS). Cette approche de défense en profondeur signifie que même si un attaquant contourne une couche de sécurité, les autres restent en place pour protéger vos utilisateurs et vos données. CSP doit être combiné à une validation robuste des entrées et un encodage des sorties côté serveur, garantissant que le code malveillant n’atteigne jamais le navigateur. HTTPS est un prérequis pour une mise en œuvre efficace de CSP, car les en-têtes CSP transmis en HTTP non chiffré peuvent être interceptés et modifiés par des attaquants. Les applications les plus sûres mettent en œuvre l’ensemble de ces protections—CSP pour l’injection de scripts, X-Frame-Options contre le clickjacking, la validation des entrées pour bloquer les données malveillantes, et HTTPS pour garantir l’intégrité des en-têtes et du contenu. En considérant la sécurité comme un système multicouche et non comme un mécanisme unique, vous créez un environnement où l’attaquant doit franchir de nombreux obstacles pour réussir.

La Content Security Policy est un mécanisme de sécurité essentiel qui offre une protection critique contre les attaques XSS, l’une des vulnérabilités web les plus courantes et les plus dangereuses aujourd’hui. En mettant en place une politique CSP bien configurée, vous réduisez considérablement le risque que des attaquants puissent injecter et exécuter des scripts malveillants sur votre site, protégeant ainsi les données, les sessions et la confiance de vos utilisateurs. PostAffiliatePro inclut une protection CSP intégrée automatiquement configurée pour sécuriser votre panneau et tableau de bord affilié, éliminant le besoin de configuration manuelle tout en maintenant la possibilité d’adapter les politiques à vos besoins spécifiques. Si vous n’utilisez pas encore CSP sur votre plateforme d’affiliation, c’est le moment de l’activer—commencez en mode rapport uniquement, testez en profondeur, puis appliquez progressivement des politiques plus strictes à mesure que vous prenez confiance dans votre configuration. Protégez votre réseau d’affiliation et vos utilisateurs en mettant en œuvre CSP dès aujourd’hui, et profitez des fonctionnalités de sécurité intégrées de PostAffiliatePro pour maintenir une défense robuste face aux menaces évolutives.

Content-Security-Policy (CSP) est un mécanisme de sécurité des navigateurs qui agit comme une seconde ligne de défense contre les attaques de type cross-site scripting (XSS). Il fonctionne en définissant les domaines et ressources externes autorisés à se charger sur vos pages web, empêchant ainsi l'exécution de scripts malveillants même s'ils parviennent à contourner vos premières défenses. CSP est essentiel pour protéger les données sensibles et maintenir la confiance des utilisateurs.

CSP protège contre les attaques XSS en appliquant une approche basée sur une liste blanche, indiquant aux navigateurs quelles sources sont fiables pour les scripts, les feuilles de style, les images et d'autres ressources. Lorsqu'un navigateur rencontre une ressource qui viole vos règles CSP, il bloque son chargement et consigne une violation. Cela empêche les attaquants d'injecter et d'exécuter du code malveillant, même s'ils exploitent une faille dans votre application.

Les nonces sont des valeurs aléatoires et uniques générées à chaque requête de page et intégrées à la fois dans votre en-tête CSP et dans les balises HTML, ce qui les rend idéales pour le contenu dynamique. Les empreintes fonctionnent en calculant un hash cryptographique du contenu de votre script et en l'incluant dans l'en-tête CSP, ce qui est préférable pour les scripts en ligne statiques. Les deux sont plus sécurisés que les listes blanches de domaines car ils ne reposent pas sur l'autorisation par domaine.

Oui, une politique CSP trop restrictive peut bloquer des ressources légitimes et perturber des fonctionnalités. C'est pourquoi il est recommandé de commencer par l'en-tête Content-Security-Policy-Report-Only, qui surveille les violations sans bloquer les ressources. Testez soigneusement sur tous les navigateurs et appareils avant de faire respecter la politique, et élargissez progressivement votre couverture CSP à mesure que vous gagnez en confiance.

Vous pouvez surveiller les violations CSP en incluant une directive report-uri ou report-to dans votre en-tête CSP qui envoie les journaux de violation à votre système de surveillance. Cela vous permet de détecter les attaques et les problèmes de politique en temps réel, d'identifier quelles ressources sont bloquées et d'ajuster votre politique en conséquence. Une surveillance régulière est indispensable pour maintenir à la fois la sécurité et la fonctionnalité.

CSP est pris en charge par tous les navigateurs modernes, y compris Chrome, Firefox, Safari et Edge. Cependant, les anciens navigateurs comme Internet Explorer ont un support limité ou inexistant pour CSP. Si vous devez prendre en charge des navigateurs obsolètes, vous pouvez utiliser l'en-tête Content-Security-Policy-Report-Only pour la surveillance tout en maintenant la compatibilité descendante.

PostAffiliatePro met en place une protection Content-Security-Policy complète sur son panneau d’administration et son tableau de bord d’affilié avec une liste blanche soigneusement sélectionnée de domaines fiables pour les ressources essentielles. L’équipe sécurité de la plateforme surveille et met à jour en continu la politique pour contrer les menaces émergentes. Les utilisateurs bénéficient de cette protection intégrée sans avoir à configurer CSP eux-mêmes.

Si CSP bloque des ressources légitimes, vérifiez d'abord vos rapports de violation CSP pour identifier les ressources concernées. Ensuite, mettez à jour votre politique CSP pour inclure la source légitime dans votre liste blanche. Testez soigneusement les modifications avant de les déployer en production, et envisagez d’utiliser des nonces ou des empreintes plutôt qu’une liste blanche de domaines pour une meilleure sécurité.

PostAffiliatePro inclut une protection Content-Security-Policy intégrée pour protéger votre réseau d'affiliation contre les attaques XSS et l'injection de scripts malveillants. Commencez à protéger votre plateforme dès aujourd'hui avec des fonctionnalités de sécurité de niveau entreprise.

Découvrez comment Post Affiliate Pro élimine les vulnérabilités de type cross-site scripting grâce à la validation des entrées.

Découvrez les mises à jour de PostAffiliatePro de février 2024, incluant des variables de profil utilisateur dans les URLs de redirection.

Découvrez le correctif de vulnérabilité XSS dans la dernière mise à jour de PostAffiliatePro. Apprenez comment une validation des entrées plus stricte et un enc...

Consentement aux Cookies

Nous utilisons des cookies pour améliorer votre expérience de navigation et analyser notre trafic. See our privacy policy.