Pourquoi les réseaux publicitaires sont-ils importants ?

Découvrez pourquoi les réseaux publicitaires sont essentiels pour le succès du marketing digital. Apprenez comment les réseaux publicitaires relient les annonce...

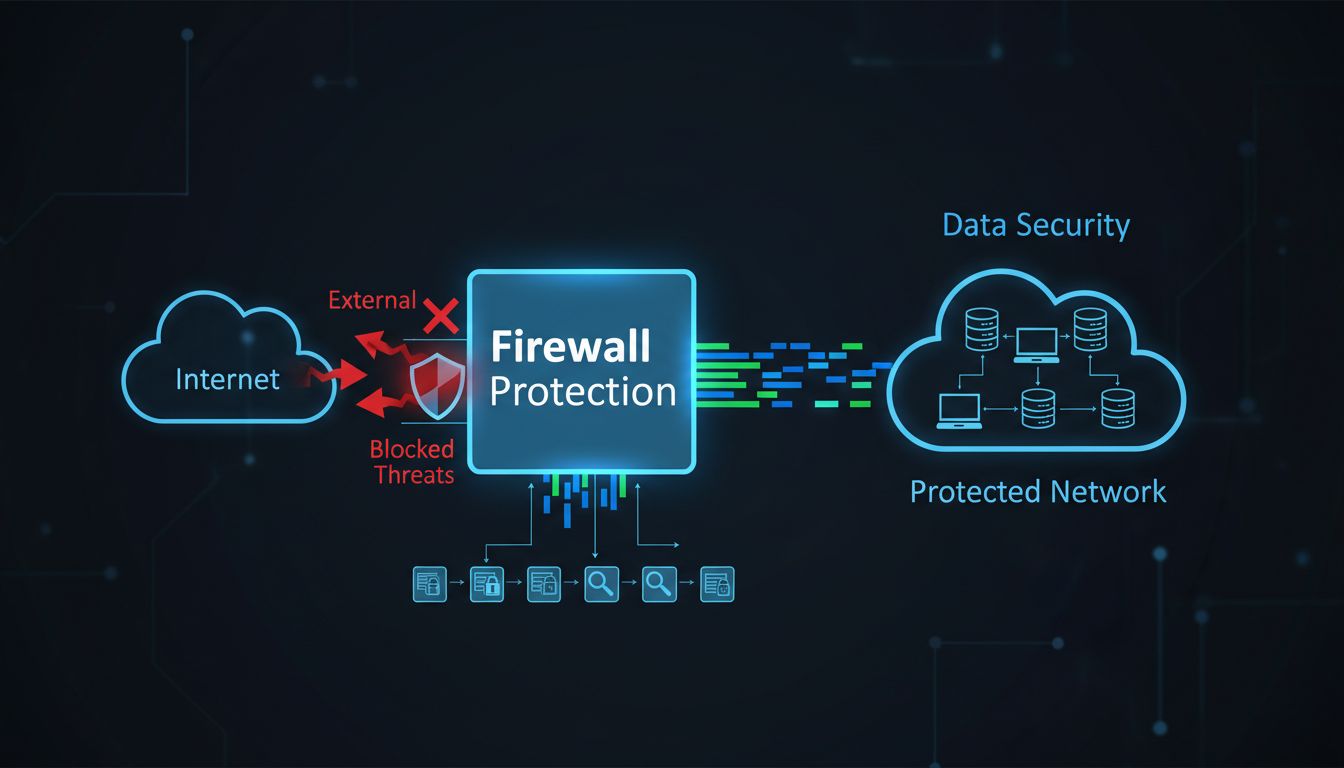

Découvrez comment les pare-feu servent de première ligne de défense contre les violations de données en 2025. Apprenez-en plus sur les types de pare-feu, les mécanismes de sécurité et les meilleures pratiques pour protéger votre infrastructure réseau.

Les pare-feu constituent la première ligne de défense en surveillant le flux de données entre votre réseau et Internet, filtrant les activités suspectes et bloquant les accès non autorisés avant que les menaces ne puissent infiltrer vos systèmes.

Les pare-feu représentent l’un des composants les plus essentiels de l’infrastructure de cybersécurité moderne, agissant comme la barrière fondamentale entre votre réseau interne de confiance et l’Internet externe non fiable. Un pare-feu est essentiellement un dispositif de sécurité réseau qui surveille et contrôle le trafic entrant et sortant selon des règles et politiques de sécurité prédéfinies. En examinant chaque paquet de données tentant de franchir la frontière du réseau, les pare-feu prennent des décisions en temps réel pour autoriser ou bloquer le trafic, empêchant ainsi efficacement l’accès non autorisé et le contenu malveillant d’atteindre vos systèmes. Cette fonction de filtrage reste centrale dans la sécurité des réseaux depuis plus de 25 ans et, malgré l’évolution des menaces informatiques, les pare-feu demeurent indispensables dans toute stratégie de sécurité globale.

Le principal mécanisme par lequel les pare-feu protègent contre les violations de données repose sur le filtrage et l’inspection du trafic. Lorsqu’une donnée tente d’entrer ou de sortir de votre réseau, le pare-feu examine les en-têtes et le contenu des paquets, les comparant aux règles de sécurité établies. Ces règles précisent généralement quelles adresses IP, quels ports et quels protocoles sont autorisés ou refusés. En mettant en œuvre une approche « refuser par défaut, autoriser par exception », les organisations peuvent s’assurer que seul le trafic explicitement autorisé traverse le pare-feu, réduisant considérablement la surface d’attaque disponible pour les acteurs malveillants potentiels. Cette capacité de filtrage proactive permet de stopper, avant qu’ils ne compromettent votre infrastructure, de nombreux vecteurs d’attaque courants, y compris les logiciels malveillants, les tentatives d’accès non autorisées et l’exfiltration de données.

Les pare-feu modernes utilisent des techniques de surveillance sophistiquées pour examiner le trafic réseau à plusieurs couches du modèle OSI. Au niveau le plus basique, les pare-feu à filtrage de paquets analysent les en-têtes des paquets contenant les adresses IP source et destination, les numéros de port et les types de protocole. Cependant, les pare-feu contemporains ont largement dépassé la simple inspection des paquets pour inclure des capacités d’inspection dynamique (stateful) qui suivent l’état des connexions réseau tout au long de leur cycle de vie. Cela signifie que les pare-feu peuvent comprendre le contexte des communications réseau, distinguant le trafic légitime faisant partie d’une connexion établie du trafic suspect tentant d’initier des connexions non autorisées. Les pare-feu à inspection dynamique maintiennent des tables de connexions qui enregistrent les sessions actives, leur permettant de prendre des décisions plus intelligentes sur les paquets appartenant à des conversations légitimes ou représentant des menaces potentielles.

L’inspection approfondie des paquets (Deep Packet Inspection, DPI) constitue une autre avancée cruciale de la technologie des pare-feu, permettant d’examiner non seulement les en-têtes, mais aussi le contenu réel ou la charge utile des paquets. Cette capacité permet aux pare-feu d’identifier et de bloquer des types spécifiques de menaces pouvant être dissimulées dans un trafic apparemment légitime, comme les malwares intégrés dans des fichiers, les attaques par injection SQL dans des requêtes web ou les données sensibles tentant de quitter le réseau. En analysant les données effectivement transmises, les pare-feu appliquent des politiques de sécurité plus granulaires et préviennent les attaques sophistiquées qui pourraient contourner un filtrage basé uniquement sur les en-têtes. De plus, les pare-feu modernes peuvent effectuer une inspection au niveau applicatif, comprenant quelles applications génèrent le trafic réseau et appliquant des politiques spécifiques à chaque application. Ainsi, un pare-feu peut autoriser la navigation web tout en bloquant le partage de fichiers, ou permettre les courriels tout en restreignant la messagerie instantanée, offrant aux organisations un contrôle précis de l’utilisation du réseau.

Le paysage des pare-feu a beaucoup évolué, avec différents types offrant des niveaux variés de protection et de sophistication. Comprendre ces différents types aide les organisations à choisir la solution la plus adaptée à leurs besoins de sécurité et à l’architecture de leur réseau.

| Type de pare-feu | Caractéristiques clés | Cas d’utilisation idéal | Niveau de protection |

|---|---|---|---|

| Pare-feu à filtrage de paquets | Analyse uniquement les en-têtes ; filtrage simple par règles | Petits réseaux avec besoins de sécurité basiques | Basique |

| Pare-feu à inspection dynamique | Suit l’état des connexions ; comprend le contexte | Réseaux d’entreprise traditionnels | Intermédiaire |

| Pare-feu proxy | Sert d’intermédiaire ; inspection au niveau applicatif | Organisations nécessitant un filtrage de contenu | Intermédiaire |

| Pare-feu nouvelle génération (NGFW) | IPS, filtrage URL, prévention des malwares, visibilité applicative | Réseaux d’entreprise aux exigences complexes | Avancé |

| Pare-feu applicatif web (WAF) | Protection spécialisée pour applications web ; défense contre attaques niveau applicatif | Organisations hébergeant des applications web et API | Spécialisé |

| Pare-feu alimenté par IA | Apprentissage automatique pour détecter les anomalies et menaces inédites | Organisations confrontées à des menaces avancées persistantes | Avancé |

Les pare-feu nouvelle génération (NGFW) représentent aujourd’hui la norme de protection réseau en entreprise, combinant fonctionnalités de pare-feu traditionnel, systèmes de prévention d’intrusion (IPS), filtrage d’URL, défense contre les malwares et visibilité sur les applications. Les NGFW identifient les applications générant le trafic réseau et appliquent des politiques basées sur le type d’application plutôt que sur le simple numéro de port, ce qui est crucial puisque les menaces modernes utilisent souvent des ports standards pour contourner la détection. Ces pare-feu intègrent des flux de renseignements sur les menaces en temps réel, leur permettant de bloquer automatiquement les adresses IP et domaines malveillants connus. De plus, les NGFW réalisent l’inspection SSL/TLS, déchiffrant le trafic chiffré pour analyser son contenu avant de le rechiffrer, garantissant que le contenu malveillant ne se dissimule pas dans les communications chiffrées.

Bien que les pare-feu constituent la première ligne de défense, les experts en sécurité soulignent qu’ils sont insuffisants à eux seuls pour protéger contre toute la gamme des menaces informatiques modernes. Les menaces avancées persistantes (APT), les menaces internes et les vulnérabilités zero-day peuvent potentiellement contourner les protections du pare-feu, d’où la nécessité de mettre en place des stratégies de défense en profondeur superposant plusieurs contrôles de sécurité. Lorsqu’ils sont déployés en périphérie du réseau, les pare-feu offrent une visibilité sur l’ensemble du trafic entrant et sortant de l’organisation, bloquant la majorité des menaces externes avant qu’elles n’atteignent les systèmes internes. Toutefois, pour les menaces franchissant la frontière du réseau, des pare-feu internes peuvent segmenter le réseau en zones plus petites, rendant plus difficile la circulation latérale des attaquants et l’accès aux données sensibles.

La segmentation réseau par des pare-feu internes crée des zones de sécurité compartimentées, où différents niveaux de confiance et de contrôle d’accès s’appliquent. Par exemple, un pare-feu peut séparer le réseau des utilisateurs du réseau des serveurs de bases de données, exigeant une autorisation explicite pour toute communication entre ces zones. Cette approche limite fortement les dégâts qu’un attaquant peut causer en cas de compromission d’un poste utilisateur, puisqu’il ne pourra pas accéder automatiquement aux systèmes critiques sans franchir d’autres points de contrôle pare-feu. Les capacités d’inspection basées sur l’identité des utilisateurs dans les pare-feu modernes ajoutent un niveau de sophistication supplémentaire en permettant des décisions de contrôle d’accès selon l’identité et le rôle de l’utilisateur plutôt que la seule localisation réseau. Ainsi, un pare-feu peut appliquer des politiques telles que « seuls les utilisateurs du service financier peuvent accéder à la base comptable » ou « seuls les administrateurs autorisés peuvent accéder au système de gestion des configurations », offrant un contrôle granulaire sur l’accès aux ressources.

Un déploiement efficace des pare-feu requiert une planification minutieuse et une gestion continue pour préserver l’efficacité de la sécurité. Les organisations doivent commencer par établir des politiques de sécurité claires définissant les types de trafic autorisés ou refusés, en privilégiant le refus de tout trafic par défaut et l’autorisation explicite des communications nécessaires. Les règles du pare-feu doivent être aussi précises que possible, évitant les règles trop larges qui pourraient accidentellement laisser passer du trafic malveillant ou créer des failles de sécurité. Par exemple, au lieu d’autoriser tout le trafic d’une plage IP, il est préférable de spécifier les ports et protocoles exacts requis pour les communications métier légitimes. Des audits réguliers des règles de pare-feu sont essentiels, car ces règles s’accumulent souvent au fil du temps et les règles obsolètes ou redondantes peuvent créer des vulnérabilités ou dégrader les performances du pare-feu.

Les mises à jour et correctifs des pare-feu doivent être appliqués rapidement pour corriger les vulnérabilités découvertes dans le logiciel du pare-feu lui-même. Comme tout logiciel, les pare-feu peuvent comporter des failles de sécurité exploitables par des attaquants pour contourner les protections, rendant le correctif rapide crucial pour maintenir la sécurité. Les organisations devraient mettre en place un processus de gestion des changements pour les mises à jour de pare-feu, équilibrant sécurité et stabilité opérationnelle, en testant les mises à jour sur des environnements hors production avant de les déployer en production. Une surveillance continue des journaux et alertes du pare-feu offre une visibilité sur les tentatives d’attaque et les activités suspectes, permettant aux équipes de sécurité d’identifier les menaces émergentes et d’ajuster les règles en conséquence. Beaucoup d’organisations utilisent des systèmes SIEM (Security Information and Event Management) qui agrègent les journaux de pare-feu avec d’autres données de sécurité, permettant des analyses corrélées détectant des attaques sophistiquées à plusieurs étapes qui ne seraient pas visibles uniquement à partir des journaux de pare-feu.

Le paysage des menaces continue d’évoluer, les attaquants développant des techniques toujours plus sophistiquées pour contourner les protections traditionnelles des pare-feu. Le trafic chiffré est désormais omniprésent, la majorité du trafic internet utilisant aujourd’hui HTTPS ou d’autres protocoles de chiffrement, rendant l’inspection du contenu impossible sans capacités de déchiffrement. Cela a conduit au développement de pare-feu avec inspection SSL/TLS, bien que la mise en œuvre de cette inspection requière une attention particulière aux implications sur la vie privée et les performances. Les vulnérabilités zero-day — failles inconnues des éditeurs et donc non corrigées — représentent un autre défi, car les pare-feu ne peuvent bloquer des attaques exploitant des vulnérabilités dont ils ignorent l’existence. Pour y faire face, les pare-feu modernes intègrent de plus en plus l’analyse comportementale et la détection des anomalies, capables d’identifier des activités suspectes même sans connaissance de la technique d’attaque spécifique.

L’intelligence artificielle et l’apprentissage automatique transforment les capacités des pare-feu, permettant aux systèmes d’apprendre à partir des données historiques et d’identifier de nouveaux schémas d’attaque déviant du comportement réseau normal. Les pare-feu alimentés par l’IA peuvent analyser d’énormes volumes de données de trafic pour établir des bases de référence d’activité normale, puis signaler les déviations susceptibles d’indiquer une compromission ou une attaque. Ces systèmes s’adaptent aux nouvelles menaces en temps réel sans mise à jour manuelle des règles, offrant une protection contre les menaces émergentes que les pare-feu traditionnels à règles pourraient manquer. Par ailleurs, les déploiements de pare-feu en cloud et virtuels prennent de plus en plus d’importance à mesure que les organisations adoptent des architectures hybrides et multi-cloud, nécessitant des pare-feu capables de protéger applications et données qu’elles résident sur site, dans le cloud public ou privé.

De nombreux cadres réglementaires et normes industrielles imposent la mise en place de pare-feu comme contrôle de sécurité fondamental. Les exigences de conformité comme PCI DSS (norme de sécurité des données de l’industrie des cartes de paiement), HIPAA (Health Insurance Portability and Accountability Act) et RGPD (Règlement Général sur la Protection des Données) exigent toutes l’implémentation de pare-feu au sein de l’infrastructure de sécurité. Ces réglementations reconnaissent que les pare-feu sont essentiels pour protéger les données sensibles et prévenir l’accès non autorisé, faisant de leur déploiement non seulement une bonne pratique de sécurité mais aussi une obligation légale pour de nombreuses organisations. Au-delà de la conformité réglementaire, les pare-feu permettent aux organisations de répondre à des standards et référentiels de sécurité sectoriels comme ISO 27001, le NIST Cybersecurity Framework ou les CIS Controls, qui insistent tous sur l’importance de la protection périmétrique du réseau.

Les organisations doivent documenter la configuration de leurs pare-feu, les règles et politiques de sécurité afin de démontrer leur conformité aux réglementations et standards applicables. Cette documentation répond à plusieurs usages : elle fournit une preuve des contrôles de sécurité pour les auditeurs et régulateurs, facilite le transfert de connaissances lors de changements de personnel, et permet l’application cohérente des politiques de sécurité dans l’ensemble de l’organisation. Les évaluations de sécurité et tests d’intrusion réguliers doivent inclure l’évaluation de l’efficacité des pare-feu, s’assurant qu’ils sont bien configurés et remplissent leur fonction. Les audits de sécurité externes apportent une vérification indépendante que les protections par pare-feu répondent aux exigences réglementaires et aux meilleures pratiques, identifiant les éventuelles failles ou mauvaises configurations pouvant exposer l’organisation à des violations de données.

Les pare-feu restent la pierre angulaire de la sécurité réseau en 2025, offrant une protection essentielle contre la grande majorité des menaces externes cherchant à violer les réseaux organisationnels. En surveillant et filtrant tout le trafic franchissant la frontière du réseau, les pare-feu empêchent les accès non autorisés, bloquent les malwares et protègent les données sensibles contre l’exfiltration. Toutefois, il est essentiel de reconnaître que les pare-feu ne constituent qu’un élément d’une stratégie de sécurité globale, qui doit aussi inclure la protection des postes, les systèmes de détection d’intrusion, la sensibilisation à la sécurité et des capacités de réponse aux incidents. L’évolution de la technologie des pare-feu — des simples filtres de paquets aux systèmes alimentés par l’IA capables de détecter des menaces inédites — démontre la volonté permanente de rester en avance sur les nouveaux risques.

Pour renforcer leur posture de sécurité, les organisations doivent faire du déploiement ou de la mise à niveau de leurs pare-feu une priorité, en portant une attention particulière à l’installation de pare-feu nouvelle génération offrant des capacités avancées de protection contre les menaces. Un entretien, une surveillance et des mises à jour réguliers garantissent que les pare-feu continuent d’assurer une protection efficace face à l’évolution du paysage des menaces. En associant des protections pare-feu robustes à d’autres contrôles de sécurité et une culture organisationnelle axée sur la sécurité, les entreprises peuvent réduire significativement leur risque de violation de données et protéger leurs actifs les plus précieux contre les cybermenaces.

Tout comme les pare-feu protègent les réseaux des violations, PostAffiliatePro protège votre programme d’affiliation avec une sécurité de niveau entreprise, la détection de fraude et la protection des données. Sécurisez dès aujourd’hui vos opérations d’affiliation.

Découvrez pourquoi les réseaux publicitaires sont essentiels pour le succès du marketing digital. Apprenez comment les réseaux publicitaires relient les annonce...

Post Affiliate Pro prend la cybersécurité très au sérieux. Découvrez les mesures de sécurité que nous utilisons pour protéger vos données contre les pirates....

Découvrez les stratégies les plus efficaces pour obtenir des liens entrants en 2025. Apprenez des méthodes éprouvées, dont le guest blogging, le content marketi...

Consentement aux Cookies

Nous utilisons des cookies pour améliorer votre expérience de navigation et analyser notre trafic. See our privacy policy.